Última modificação em (mês/dia/ano/horário): 10/05/01 16:02:12 |

| TERROR NOS EUA

Cerco cibernético ao terrorismo Paulo Perez (*)

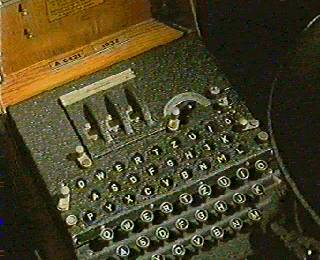

Numa

situação de guerra, a espionagem é uma arma fundamental

e muitas vezes decisiva para o desfecho do conflito. Exemplo disto é

a máquina Enigma, utilizada pelo exército alemão durante

a 2ª Guerra Mundial para criptografar as mensagens de guerra. Esta

máquina foi capturada pelas forças aliadas e teve seu segredo Hoje vivemos a guerra contra o terrorismo, na qual os Estados Unidos e seus aliados formam um exército que luta para impedir o avanço da nuvem terrorista. Assim como no passado, informações sobre as estratégias e movimentos do inimigo são fundamentais ao esforço de guerra; entretanto, num mundo globalizado e conectado pela Internet, o desafio está em vasculhar bilhões de informações à procura de alguma que seja realmente importante. Em julho do ano 2000, o FBI regulamentou e passou a utilizar o Carnivore, uma ferramenta de “espionagem” na web, que - instalada nos provedores, mediante autorização judicial -, permitia a captura e análise de todas as informações originadas ou destinadas a um determinado usuário ou grupo. Este software permite a captura de e-mails, acessos às páginas web, download de arquivos (ftp), acessos remotos (telnet), newsgroups e mensagens instantâneas como as do ICQ, permitindo inclusive que o conteúdo de todos os dados transmitidos sejam armazenados para consulta futura. Várias organizações americanas não governamentais se manifestaram contra o Carnivore, considerando-o uma afronta à Constituição Americana e à privacidade do cidadão. Dentre estas a EPIC (Eletronic Privacy Information Center) foi uma das que duramente combateu a adoção do sistema e realizou judicialmente uma série de indagações e testes para certificar as funcionalidades e aspectos legais do Carnivore. Após os atentados terroristas

do dia 11 de setembro, o secretário americano Ashcroft propôs

o Ato Anti-Terrorista de 2001, na qual está inclusa uma lei que

permite ao governo utilizar todo e qualquer mecanismo de “espionagem de Em todo o mundo existem esforços similares ao dos Estados Unidos. O governo inglês adota há alguns anos o Regulatory Investigative Powers (RIP), que é um mecanismo similar ao Carnivore, mas que por lei deve estar presente em todos os provedores de Internet e que pode ser utilizado para capturar as informações de qualquer usuário que faz uso da rede, mediante autorização judicial. Na Rússia existe o System of Ensuring Investigative Activity (SORM), que também permite o rastreio de informações, mas que, como legado da extinta KGB, não depende de nenhuma autorização judicial para ser utilizado. Além destes, existem rumores sobre a existência do Echelon, desenvolvido pela NSA (Nacional Security Agency) americana e pelo governo britânico para, de forma não revelada, vasculhar todas as informações que trafeguem em um determinado ponto da Internet. Num esforço de guerra como o que hoje assistimos, as agências de defesa americana e dos governos eventualmente aliados podem estar monitorando todo o tráfego de dados que partem, ou destinam-se, aos países próximos do Afeganistão, uma vez que o mesmo não possui acessos diretos à Internet. Como existem suspeitas de que os terroristas ligados a Osama Bin Laden estariam utilizando cibercafés na fronteira do Paquistão, todos os canais de comunicação deste país podem estar sendo monitorados pelo Carnivore e similares. Neste esforço, e-mails contendo detalhes de futuros ataques ou mesmo movimentos bancários podem estar sendo rastreados e medidas defensivas ou retaliativas tomadas. Apesar de todas estas ações contra-terroristas na Internet, as ferramentas hoje existentes são incapazes de decifrar mensagens que estão codificadas (criptografadas) com base em algoritmos fortes, que normalmente levam milhares de anos para serem decifrados. Assim, um grupo terrorista com domínio da tecnologia envolvida seria capaz de enviar mensagens cifradas com estes algoritmos, que poderiam até ser capturadas pelo Carnivore, mas que dificilmente seriam decodificas em tempo hábil. Existem rumores de que o grupo de Bin Laden esteja se utilizando de uma técnica de enviar informações camufladas juntamente com outras consideradas inofensivas, como imagens, arquivos de áudio e outros. Esta técnica é conhecida como esteganografia e é de dificílima detecção e decodificação. O mundo hoje é globalizado graças aos meios de comunicação, e estes mesmos meios oferecem inúmeros mecanismos que podem ser utilizados como uma rede nervosa, ligando o cérebro virtual de uma organização terrorista aos seus diversos membros que agem como um exército único, pulverizado ao redor do globo. Apesar de toda a tecnologia de “espionagem cibernética”, persistem inúmeros meios sofisticados que podem ser utilizados para viabilizar a troca de informações nesta rede de terrorismo. (*) Paulo Perez é gerente de Engenharia de Segurança de Sistemas da Open Communications Security. Veja mais:

Sobre o Echelon, na Internet:

Sobre o Echelon e outros projetos

do gênero, em Novo Milênio:

|

desvendado,

permitindo às forças aliadas antecipar todos os esforços

e estratégias alemãs. Especialistas consideram este fato

como tendo sido decisivo à vitória dos aliados

desvendado,

permitindo às forças aliadas antecipar todos os esforços

e estratégias alemãs. Especialistas consideram este fato

como tendo sido decisivo à vitória dos aliados

informações”

contra eventuais grupos ou ataques terroristas. Neste ato, fica claro que

o Carnivore pode ser utilizado pelo FBI para, junto aos provedores de Internet

e backbone, rastrear as mensagens consideradas suspeitas.

informações”

contra eventuais grupos ou ataques terroristas. Neste ato, fica claro que

o Carnivore pode ser utilizado pelo FBI para, junto aos provedores de Internet

e backbone, rastrear as mensagens consideradas suspeitas.