Última modificação em (mês/dia/ano/horário): 03/18/01 18:49:21 |

| Vírus Magistr@ se dissemina

pelo Brasil

Considerado como uma ameaça de alto risco, um novo vírus polimorfo detectado primeiramente na Europa já desembarcou no Brasil: o W32.Magistr, também batizado como W32/Disemboweler e W32/Magistr@MM (pela Panda), I-Worm.Magistr (pela Computer Associates), Magistr (pela F-Secure), PE_MAGISTR.A (pela Trend), W32.Magistr.24876@mm pela (Symantec) e W32/Magistr-a (pela Sophos). Além de causar um intenso tráfego de mensagens eletrônicas, que pode travar servidores, ele tem a capacidade de se modificar para tentar driblar os programas antivírus: uma das variantes que já circula é o W32.Levi.3205. O código viral afeta arquivos executáveis (.EXE) no diretório Windows e subdiretórios (mas pode também surgir em outros diretórios do computador, conforme as variantes). Segundo o Symantec AntiVirus Research Center (SARC), esse verme envia mensagens para os endereços listados no programa de correio eletrônico do usuário, gerando um alto tráfego de mensagens. Quando o arquivo é acionado, a praga se anexa ao final de um executável. A vacina para W32.Magistr está disponível aos usuários do Norton AntiVirus. Basta a execução do LiveUpdate, ou então é só fazer a cópia das novas vacinas a partir do site do SARC. A Symantec fornece uma série de soluções de segurança de redes e conteúdo para usuários finais e corporativos. A companhia é uma das principais provedoras de proteção contra vírus, análise de vulnerabilidade, prevenção contra intrusos, filtragem de conteúdo e de correio eletrônico, tecnologias de gerenciamento remoto e serviços de segurança para empresas em todo o mundo, com destaque para a linha de produtos Norton. Com sede em Cupertino, Califórnia, a Symantec tem operações em 36 países.  Segundo a página específica para esse vírus divulgada pelo laboratório, cinco minutos depois da infecção o vírus assume o controle do envio de mensagens, obtendo os endereços de correio deletrônico do Windows Address Book, das caixas de correio Outlook Express e do Netscape (inclusive os endereços encontrados no conteúdo das mensagens). Esses endereços e a localização de tais arquivos são salvos em um arquivo .DAT escondido em alguns lugares do disco rígido. As mensagens enviadas pelo verme apresentam diversos títulos (assunto), conteúdos (corpo da mensagem) e nomes de arquivos vinculados. O vírus pode enviar mais de um arquivo vinculado com a mensagem e incluir arquivos não infectados junto com um arquivo .EXE que contennha o código viral. O vírus começa infectando arquivos de 32 bits PE (Portable Executable) tipo .EXE no diretório de sistema do Windows e subdiretórios. O código viral é encriptado, polimórfico e usa técnicas anti-decodificação para tornar difícil sua detecção. Endereços de correio eletrônico têm sido observados encriptados em arquivos infectados, acreditando-se que representam outros usuários infectados a partir do mesmo ponto de origem. Decodificando-se o corpo do código viral, encontra-se o seguinte comentário:

ARF! ARF! I GOT YOU! v1rus: Judges Disemboweler.

Em alguns sistemas, há uma rotina que pode resultar em apagamento das informações contidas no CMOS/BIOS (BIOS é o sistema básico de entradas e saídas, que assume o controle do computador no momento em que ele é ligado), além da destruição de setores no disco rígido. Como sintomas da infecção, nota-se o aumento de pelo menos 24 kb no tamanho do arquivo .EXE infectado, que também usa uma data de acesso modificada da data da infecção. Poderá ser encontrado no sistema um novo arquivo .DAT contendo os endereços de correio eletrônico para os quais o vírus foi enviado. No arquivo Win.INI passa a existir a entrada [RUN=(nome-do-arquivo)] (em que nome-do-arquivo é o nome do aplicativo executável que iniciou o processo de contaminação) e no Registro há uma chave nova com o valor:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\

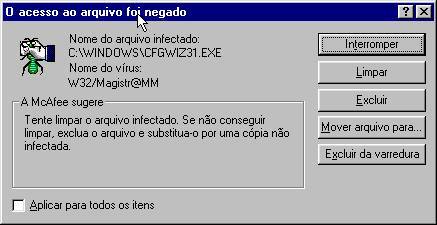

Ao rodar pela primeira vez, o vírus deve copiar um arquivo .EXE no diretório Windows ou Windows\System, usando o mesmo nome com um último caractere substituído pelo anterior na ordem alfanumérica. Por exemplo, CFGWIZ32.EXE se torna CFGWIZ31.EXE, PSTORES.EXE vira PSTORER.EXE etc. Neste exemplo, a chave no Registro seria:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\

Esse arquivo copiado passa a infectar outros arquivos executáveis ao rodar, além de criar um arquivo .DAT escondido no sistema local de arquivos, com os endereços dos arquivos onde são coletados os endereços de correio eletrônicos que formarão a lista de alvos dos próximos ataques. Esse arquivo é nomeado após o nome da máquina, mas em um método offset. Esta é a lista de equivalência de letras usada:

O verme foi reconhecido e neutralizado pela Panda Software em 3/3/2001, sem que tivesse sido verificada alguma vítima. Porém, o aumento no número de incidentes nas duas semanas seguintes indica que os usuários não têm tomado as medidas necessárias para sua proteção, como atualizar o antivírus. Para procurar conter essa onda de disseminação, a Panda colocou uma solução à disposição: “Todos os usuários que não têm um antivírus instalado podem também detectar e eliminar esse verme usando o Panda ActiveScan, programa gratuito que está disponível para cópia no site da Panda”, explica Magali. |