Última modificação em (mês/dia/ano/horário): 11/21/00 02:52:32 |

| Blebla ataca apenas com a leitura

de e-mail

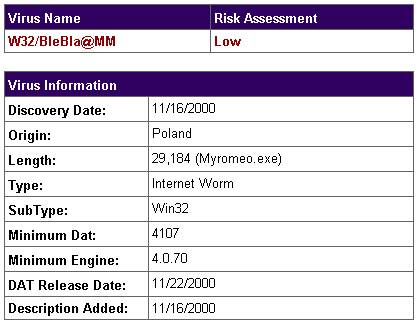

Identificado no dia 16/11/2000, o W32/BleBla@MM, de origem polonesa, é um verme de Internet que tem características novas: o internauta não precisa abrir arquivos vinculados ao correio eletrônico para seu computador ser contaminado. Esse agente virótico é classificado inicialmente como de baixo risco, em razão de ter sido pouco reportado pelos internautas, mas essa classificação pode mudar conforme aumente o número de casos reportados de infecção.

ble bla, bee

O verme tem algumas variações de nome, embora não sejam conhecidas variantes do código viral: CHM_BLEBLA.A, I-Worm.Blebla, Romeo and Juliet, TROJ_BLEBLA.A e W32/Verona. Ataque - Segundo as páginas sobre esse verme no Avert Lab da McAfee (produtora do anti-vírus Scan), o código HTML instrui o Windows a salvar os arquivos vinculados para a pasta [C:\windows\temp] e executá-los a partir desse diretório. O arquivo MyRomeo.exe contém uma cópia do corpo formatado do e-mail e instruções: então, lê endereços do Windows Address Book (arquivo .WAB) e se emite para os usuários listados ali, usando um dos város servidores SMTP disponíveis. Além disso, uma de suas características é se comunicar por endereços Internet Protocol (IP), informando a lista dos usuários contaminados.

194.153.216.60

Para rodar o código virótico, esse verme usa quadro diferentes vulnerabilidades: o comando de execução de i-frame (IFRAME ExecCommand), a possibilidade de ignorar o cache (cache bypass), a capacidade de execução de código de arquivos de ajuda HTML (HTML Help File Code Execution) e ainda uma conhecida como "scriptlet.typelib/Eyedog". O código internet contém a vulnerabilidade IFrame Exec Command e a capacidade de sobrepassar o cache, permitindo que os arquivos vinculados sejam colocados no diretório temporário do Windows sem que o usuário seja notificado. O arquivo MyJuliet.chm é executado, usando a vulnerabilidade "scriptlet.typelib/Eyedog". Esse arquivo compilado contém apenas um grupo de linhas instruindo para rodar um controle designado para arquivos de ajuda HTML (HH.exe), de forma que o arquivo MyRomeo.exe seja executado através dessa vulnerabilidade. É assim que esse arquivo consegue ler o arquivo de endereços (.WAB) e se reemitir para os usuários listados ali, usando a lista de endereços SMTP IP. Defesa - Para evitar os ataques - além da atualização das vacinas - o laboratório Avert recomenda que os internautas entrem em algumas páginas da Microsoft que disponibilizam arquivos de atualização. Já existe uma atualização que protege o Outlook contra o bug de formação inapropriada de cabeça MIME de e-mail MIME; uma atualização de segurança sobre arquivos anexados; um patch (SP3 Information Store Patch 5.5.2652.42) que corrige falhas de detecção com GroupSHield. Outra página relaciona uma lista de arquivos vinculados bloqueados pelo patch do Outlook e um arquivo FAQ com as principais explicações, e os administradores de rede podem usar uma ferramenta que facilita essas atualizações. Todas essas páginas são em inglês. O laboratório também alerta ser comum que vírus de macro desabilitem opções nas aplicações do pacote de arquivos Office, como o sistema de proteção do Word contra macros desconhecidas. Assim, após a limpeza do computador que tenha sido infectado por um vírus de macro, recomenda-se verificar que essas opções de segurança se mantém habilitadas na forma como estava anteriormente indicado. |